Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

I den här artikeln får du lära dig mer om komponenterna i Azure DNS Private Resolver. Regler för inkommande slutpunkter, utgående slutpunkter och DNS-vidarebefordran diskuteras. Egenskaper och inställningar för dessa komponenter beskrivs och exempel ges för hur du använder dem.

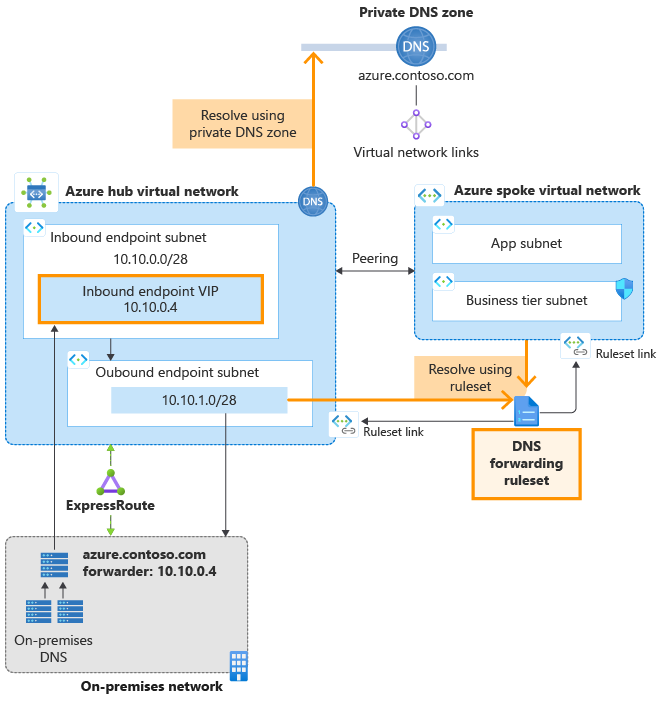

Arkitekturen för Azure DNS Private Resolver sammanfattas i följande bild. I det här exempelnätverket distribueras en DNS-återställare i ett virtuellt hubbnätverk som ansluter till ett virtuellt ekernätverk.

Bild 1: Exempel på hubb- och ekernätverk med DNS-lösare

- Regeluppsättningslänkar etableras i regeluppsättningen för DNS-vidarebefordran till både de virtuella hubb- och ekernätverken, vilket gör att resurser i båda de virtuella nätverken kan matcha anpassade DNS-namnområden med hjälp av DNS-vidarebefordransregler.

- En privat DNS-zon distribueras och länkas också till det virtuella hubbnätverket, vilket gör att resurser i det virtuella hubbnätverket kan lösa upp poster i DNS-zonen.

- Det virtuella ekernätet löser poster i den privata zonen med hjälp av en DNS-regel för vidarebefordran som vidarebefordrar frågor i den privata zonen till VIP-adressen för den inkommande slutpunkten i hubbnätverket.

- Ett ExpressRoute-anslutet lokalt nätverk visas också i bilden, där DNS-servrar har konfigurerats för att vidarebefordra frågor för den privata Azure-zonen till VIP för inkommande slutpunkt. Mer information om hur du aktiverar dns-hybridmatchning med azure DNS Private Resolver finns i Lösa Azure-domäner och lokala domäner.

Anteckning

Peeringanslutningen som visas i diagrammet krävs inte för namnmatchning. Virtuella nätverk som är länkade från en regeluppsättning för DNS-vidarebefordran använder regeluppsättningen när namnupplösning utförs, oavsett om det länkade virtuella nätverket är peering med regeluppsättningens VNet eller inte.

Inkommande slutpunkter

Som namnet antyder ansluter inkommande slutpunkter till Azure. Inkommande slutpunkter tillhandahåller en IP-adress för att vidarebefordra DNS-frågor från lokala och andra platser utanför ditt virtuella nätverk. DNS-frågor som skickas till den inkommande slutpunkten löses med hjälp av Azure DNS. Privata DNS-zoner som är länkade till det virtuella nätverket där den inkommande slutpunkten skapas hanteras av den inkommande slutpunkten.

IP-adressen som är kopplad till en inkommande ändpunkt är alltid en del av det privata virtuella nätverksadressutrymmet där den privata upplösaren är distribuerad. Inga andra resurser kan finnas i samma undernät med den inkommande slutpunkten.

Ip-adresser för statisk och dynamisk slutpunkt

IP-adressen som tilldelats en inkommande slutpunkt kan vara statisk eller dynamisk. Om du väljer statisk kan du inte välja en reserverad IP-adress i undernätet. Om du väljer en dynamisk IP-adress tilldelas den femte tillgängliga IP-adressen i undernätet. Till exempel är 10.10.0.4 den femte IP-adressen i undernätet 10.10.0.0/28 (.0, .1, .2, .3, .4). Om den inkommande slutpunkten återskapas kan den här IP-adressen ändras, men normalt används den femte IP-adressen i undernätet igen. Den dynamiska IP-adressen ändras inte om inte den inkommande slutpunkten återskapas. I följande exempel anges en statisk IP-adress:

I följande exempel visas etablering av en inkommande slutpunkt med en virtuell IP-adress (VIP) på 10.10.0.4 i undernätet snet-E-inbound i ett virtuellt nätverk med adressutrymmet 10.10.0.0/16.

Utgående slutpunkter

Utgående slutpunkter utgår från Azure och kan länkas till DNS vidarebefordringsregelsamlingar.

Utgående endpoints är också en del av det privata virtuella nätverkets adressutrymme där den privata resolvern distribueras. En utgående slutpunkt är associerad med ett undernät, men har inte en IP-adress som den inkommande slutpunkten. Inga andra resurser kan finnas i samma undernät med den utgående slutpunkten. Följande skärmbild visar en utgående slutpunkt i undernätet snet-E-outbound.

Regler för DNS-vidarebefordring

Med regler för DNS-vidarebefordran kan du ange en eller flera anpassade DNS-servrar för att besvara frågor för specifika DNS-namnområden. De enskilda reglerna i en regeluppsättning avgör hur dessa DNS-namn löses upp. Regeluppsättningar kan också länkas till ett eller flera virtuella nätverk, vilket gör att resurser i de virtuella nätverken kan använda de vidarebefordransregler som du konfigurerar.

Regeluppsättningar har följande associationer:

- En enda regeluppsättning kan associeras med upp till 2 utgående slutpunkter som tillhör samma DNS Private Resolver-instans. Det kan inte associeras med två utgående slutpunkter i två olika DNS Private Resolver-instanser.

- En regeluppsättning kan ha upp till 1 000 DNS-vidarebefordransregler.

- En regeluppsättning kan länkas till upp till 500 virtuella nätverk i samma region.

En regeluppsättning kan inte länkas till ett virtuellt nätverk i en annan region. Mer information om regeluppsättningar och andra begränsningar för privata matchare finns i Vad är användningsgränserna för Azure DNS?.

Länkar till regelsamlingar

När du länkar en regeluppsättning till ett virtuellt nätverk använder resurser i det virtuella nätverket de DNS-vidarebefordransregler som är aktiverade i regeluppsättningen. De länkade virtuella nätverken behöver inte peeras med det virtuella nätverk där den utgående slutpunkten finns, men dessa nätverk kan konfigureras som peernätverk. Den här konfigurationen är vanlig i en nav- och ekrarstruktur. I det här hubb- och ekerscenariot behöver det virtuella ekernätet inte länkas till den privata DNS-zonen för att lösa resursposter i zonen. I det här fallet skickar vidarebefordringsregeln för regeluppsättningen för den privata zonen frågor till hubb vnet:s inkommande slutpunkt. Till exempel: azure.contoso.com till 10.10.0.4.

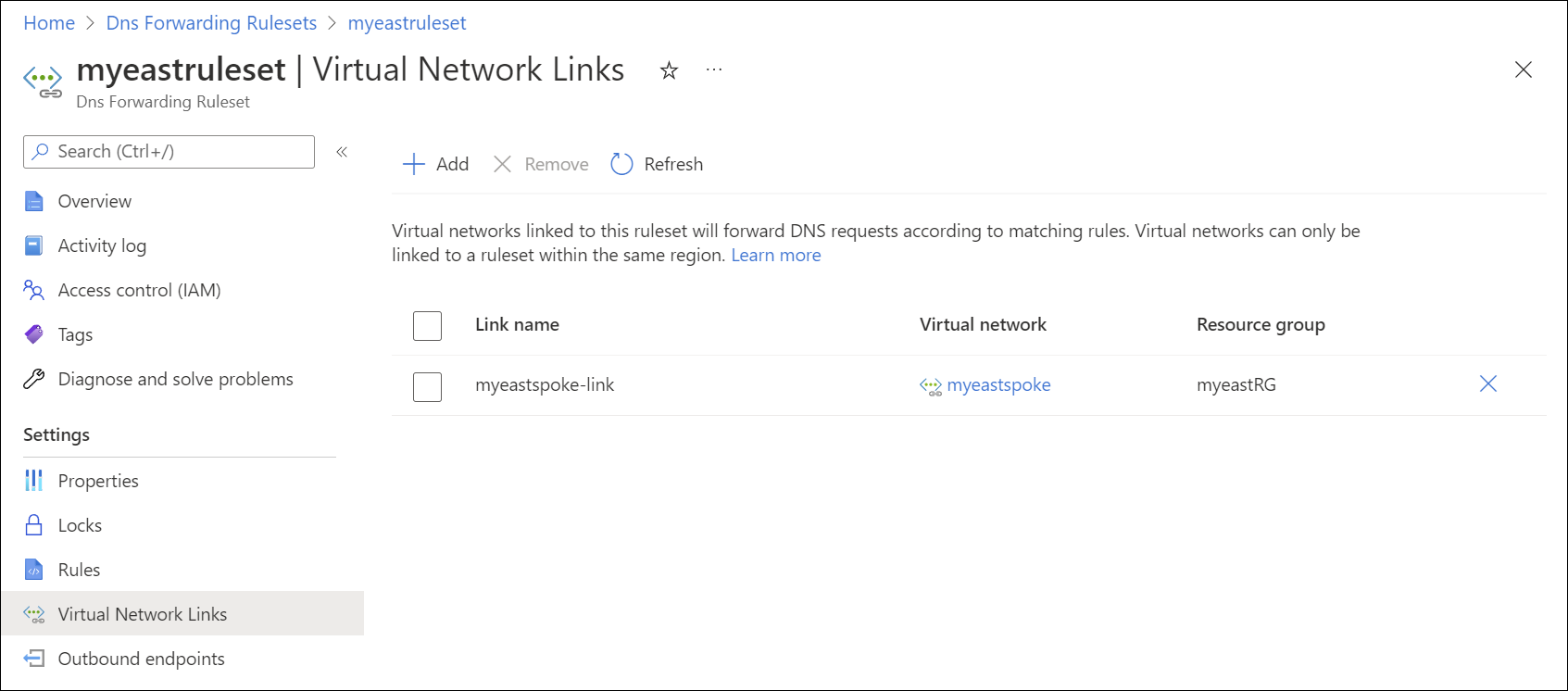

Följande skärmbild visar en regleruppsättning för DNS-vidarebefordran som är kopplad till spoke-nätverket: myeastspoke.

Med virtuella nätverkslänkar för DNS-vidarebefordransregelset kan resurser i andra virtuella nätverk använda vidarebefordransregler vid upplösning av DNS-namn. Det virtuella nätverket med den privata resolvern måste också länkas från alla privata DNS-zoner som det finns regler i regeluppsättningen för.

Resurser i det virtuella nätverket myeastspoke kan lösa poster i den privata DNS-zonen azure.contoso.com ifall villkor uppfylls:

- Regeluppsättningen som tillhandahålls i

myeastvnetär länkad tillmyeastspoke - En regel konfigureras och aktiveras i den länkade regeluppsättningen för att lösa

azure.contoso.commed hjälp av den inkommande slutpunkten imyeastvnet

Anteckning

Du kan också länka en regeluppsättning till ett virtuellt nätverk i en annan Azure-prenumeration. Den angivna resursgruppen måste dock finnas i samma region som den privata lösaren.

Regler

DNS-vidarebefordransregler (regeluppsättningsregler) har följande egenskaper:

| Egendom | beskrivning |

|---|---|

| Regelnamn | Namnet på din regel. Namnet måste börja med en bokstav och får endast innehålla bokstäver, siffror, understreck och bindestreck. |

| Domännamn | Det punktavbrutna DNS-namnområdet där regeln gäller. Namnrymden måste ha antingen noll etiketter (vilket betyder jokertecken) eller mellan 1 och 34 etiketter. Till exempel har contoso.com. två etiketter.1 |

| Mål-IP:Port | Vidarebefordransmål. En eller flera IP-adresser och portar för DNS-servrar som används för att lösa DNS-frågor i det angivna namnområdet. |

| Regelstatus | Regeltillståndet: Aktiverad eller inaktiverad. Om en regel är inaktiverad ignoreras den. |

1Domännamn med enkel etikett stöds.

Om flera regler matchas används den längsta prefixmatchningen.

Om du till exempel har följande regler:

| Regelnamn | Domännamn | Mål-IP:Port | Regelstatus |

|---|---|---|---|

| Contoso | contoso.com. | 10.100.0.2:53 | Aktiverat |

| AzurePrivate | azure.contoso.com. | 10.10.0.4:53 | Aktiverat |

| Jokertecken | . | 10.100.0.2:53 | Aktiverat |

En fråga för secure.store.azure.contoso.com matchar AzurePrivate-regeln för azure.contoso.com och även Contoso-regeln för contoso.com, men AzurePrivate-regeln har företräde eftersom prefixet azure.contoso är längre än contoso.

Viktigt!

Om det finns en regel i regeluppsättningen som har en inkommande slutpunkt för privat resolver som mål, länka inte regeluppsättningen till det virtuella nätverk där den inkommande slutpunkten upprättas. Den här konfigurationen kan orsaka DNS-matchningsloopar. Till exempel: I det föregående scenariot ska ingen länk till regeluppsättning läggas till myeastvnet eftersom den inkommande slutpunkten vid 10.10.0.4 etableras i myeastvnet och det finns en regel som löser azure.contoso.com med den inkommande slutpunkten. Den här konfigurationen leder till vidarebefordran av DNS-frågor i myeastvnet för azure.contoso.com tillbaka till myeastvnet, vilket orsakar en loop. Regeluppsättningslänkar är avsedda att aktivera VNets som inte kan lösa ett DNS-namn korrekt för att lösa namnet genom vidarebefordran.

Reglerna som visas i den här artikeln är exempel på regler som du kan använda för specifika scenarier. Det är inte nödvändigt att använda exemplen. Var noga med att testa dina regler för vidarebefordran.

Om du inkluderar en jokerteckenregel i regeluppsättningen bör du kontrollera att DNS-måltjänsten kan lösa offentliga DNS-namn. Vissa Azure-tjänster har beroenden av offentlig namnupplösning.

Regelhantering

- Om flera DNS-servrar anges som mål för en regel används den första IP-adressen som anges om den inte svarar. En exponentiell backoff-algoritm används för att avgöra om en mål-IP-adress svarar eller inte.

- Vissa domäner ignoreras när du använder en jokerteckenregel för DNS-matchning, eftersom de är reserverade för Azure-tjänster. Se Dns-zonkonfiguration för Azure-tjänster för en lista över domäner som är reserverade. De DNS-namn med två etiketter som anges i den här artikeln (till exempel: windows.net, azure.com, azure.net, windowsazure.us) är reserverade för Azure-tjänster.

Viktigt!

- Du kan inte ange Azure DNS-IP-adressen 168.63.129.16 som mål-IP-adress för en regel. När du försöker lägga till den här IP-adressen returneras felet: Undantag när du lägger till begäran om regel.

- Använd inte den privata matcharens inkommande slutpunkts-IP-adress som vidarebefordransmål för zoner som inte är länkade till det virtuella nätverk där den privata matcharen etableras.

Designalternativ

Hur du distribuerar regleruppsättningar för vidarebefordring och inkommande slutpunkter i en hubb- och ekerarkitektur beror helst på din nätverksdesign. Två konfigurationsalternativ beskrivs kortfattat i följande avsnitt. En mer detaljerad diskussion med konfigurationsexempel finns i Arkitektur för privat lösning.

Vidarebefordringsregler länkar

Genom att länka en regeluppsättning för vidarebefordran till ett virtuellt nätverk kan du vidarebefordra DNS-funktioner i det virtuella nätverket. Om en regeluppsättning till exempel innehåller en regel för att vidarebefordra frågor till en privat resolvers inkommande slutpunkt kan den här typen av regel användas för att aktivera lösen av privata zoner som är länkade till VNet för den inkommande slutpunkten. Den här konfigurationen kan användas där ett virtuellt hubbnätverk är länkat till en privat zon och du vill att den privata zonen ska kunna upplösas i virtuella spokenätverk som inte är länkade till den privata zonen. I det här scenariot utförs DNS-upplösning av den privata zonens av den inkommande slutpunkten i navets virtuella nätverk (VNet).

Designscenariot för regeluppsättningslänk passar bäst för en distribuerad DNS-arkitektur där nätverkstrafiken sprids över ditt Azure-nätverk och kan vara unik på vissa platser. Med den här designen kan du styra DNS-upplösning i alla virtuella nätverk som är länkade till regeluppsättningen genom att ändra en enda regeluppsättning.

Anteckning

Om du använder alternativet för regeluppsättningslänk och det finns en vidarebefordringsregel med den inkommande slutpunkten som destination, bör du undvika att länka vidarebefordrans regeluppsättning till Hub VNet. Att länka den här typen av regeluppsättning till samma virtuella nätverk där den inkommande slutpunkten är etablerad kan resultera i en DNS-upplösningsloop.

Inkommande slutpunkter som anpassad DNS

Inkommande slutpunkter kan bearbeta inkommande DNS-frågor och kan konfigureras som anpassad DNS för ett virtuellt nätverk. Den här konfigurationen kan ersätta instanser där du använder din egen DNS-server som anpassad DNS i ett virtuellt nätverk.

Det anpassade DNS-designscenariot passar bäst för en centraliserad DNS-arkitektur där DNS-matchning och nätverkstrafikflöde främst är till ett virtuellt hubbnätverk och styrs från en central plats.

För att lösa en privat DNS-zon från ett spoke-VNet med den här metoden, måste det virtuella nätverk som innehåller den inkommande slutpunkten länkas till den privata zonen. Det virtuella hubbnätverket kan (valfritt) länkas till en regeluppsättning för vidarebefordran. Om en regeluppsättning är länkad till hubben bearbetas all DNS-trafik som skickas till den inkommande slutpunkten av regeluppsättningen.

Nästa steg

- Granska komponenter, fördelar och krav för Azure DNS Private Resolver.

- Lär dig hur du skapar en privat Lösning för Azure DNS med hjälp av Azure PowerShell eller Azure Portal.

- Förstå hur du löser Azure och lokala domäner med hjälp av Azure DNS Private Resolver.

- Lär dig hur du konfigurerar DNS-failöver med hjälp av privata lösare.

- Lär dig hur du konfigurerar hybrid-DNS med hjälp av privata resolver.

- Lär dig mer om de andra viktiga nätverksfunktionerna i Azure.

- Learn-modul: Introduktion till Azure DNS.