Microsoft Entra 多要素認証 (MFA) のエンド ユーザー エクスペリエンスをカスタマイズするには、疑わしいアクティビティを報告するためのオプションを構成できます。 次の表では、Microsoft Entra MFA の設定について説明し、サブセクションでは各設定について詳しく説明します。

メモ

疑わしいアクティビティの報告は、ユーザーのブロック/ブロック解除、不正アクセスのアラート、通知などのレガシ機能の代わりに使用します。 2025 年 3 月 1 日に、レガシ機能が削除されました。

| 機能 | 説明 |

|---|---|

| 疑わしいアクティビティを報告する | ユーザーが不正な確認要求を通報できるようにする設定を構成します。 |

| OATH トークン | クラウドベースの Microsoft Entra MFA 環境で、ユーザーの OATH トークンを管理するために使われます。 |

| 電話の設定 | クラウド環境とオンプレミス環境の電話と案内メッセージに関連する設定を構成します。 |

| プロバイダー | アカウントに関連付けた既存の認証プロバイダーが表示されます。 2018 年 9 月 1 日より、新しいプロバイダーの追加は無効になっています。 |

疑わしいアクティビティの報告

不明で疑わしい MFA プロンプトを受信すると、ユーザーは Microsoft Authenticator を使用するか、電話でアクティビティを報告できます。 疑わしい活動を報告する は、リスクに基づく修復、報告、および最小権限管理のために Microsoft Entra ID Protection と統合されています。

MFA プロンプトを疑わしいと報告したユーザーは、 高いユーザー リスクに設定されます。 管理者は、リスクベースのポリシーを使用して、これらのユーザーのアクセスを制限したり、ユーザーが自分で問題を修復するためのセルフサービス パスワード リセット (SSPR) を有効にしたりすることができます。

リスクベースのポリシー用の Microsoft Entra ID P2 ライセンスがない場合は、リスク検出イベントを使用して、影響を受けるユーザーを手動で識別して無効にするか、Microsoft Graph でカスタム ワークフローを使用して自動化を設定できます。 ユーザー リスクの調査と修復の詳細については、以下をご覧ください。

認証方法ポリシー設定から疑わしいアクティビティを報告できるようにするには:

- 少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

- Entra ID>認証方法>設定 に移動します。

- [疑わしいアクティビティの報告] を [有効] に設定します。

Microsoft マネージドを選択した場合、この機能は無効のままです。 Microsoft のマネージド値の詳細については、「 Microsoft Entra ID での認証方法の保護」を参照してください。

![[疑わしいアクティビティの報告] を有効にする方法のスクリーンショット。](media/howto-mfa-mfasettings/report-suspicious-activity.png)

- [すべてのユーザー] または特定のグループを選択します。

- テナントのカスタム 案内応答もアップロードする場合は、 レポート コードを選択します。 レポーティング コードは、疑わしいアクティビティを報告するためにユーザーが電話に入力する数字です。 レポート コードは、カスタム 案内応答も 認証ポリシー管理者によってアップロードされる場合にのみ適用されます。 それ以外の場合、ポリシーで指定された値に関係なく、既定のコードは 0 です。

- [ 保存] をクリックします。

Microsoft Entra ID P1 ライセンスを持つテナントのリスクを修復する

ユーザーが MFA プロンプトを疑わしいと報告すると、イベントはサインイン ログ (ユーザーによって拒否されたサインインとして)、監査ログ、およびリスク検出レポートに表示されます。

| 報告書 | 管理センター | 詳細 |

|---|---|---|

| リスク検出レポート | ID 保護>ダッシュボード>リスク検出 | 検出の種類: ユーザーが報告した疑わしいアクティビティ リスク レベル: 高 ソース エンド ユーザーの報告 |

| サインイン ログ | Entra ID>監視と正常性>サインイン ログ>認証の詳細 | 結果の詳細が MFA 拒否として表示される |

| 監査ログ | Entra ID>監視と正常性>監査ログ | 不審なアクティビティが [アクティビティの種類] に表示される |

メモ

ユーザーがパスワードレス認証を実行しても、そのユーザーは高リスクとして報告されません。

Microsoft Graph を使用して、リスク検出とリスクのフラグ付きユーザーのクエリを実行することもできます。

| API(アプリケーション・プログラミング・インターフェース) | 詳細 |

|---|---|

| riskDetection リソースの種類 | リスクイベントタイプ: userReportedSuspiciousActivity |

| riskyUsers を一覧表示する | riskLevel = 高 |

手動による修復の場合、管理者またはヘルプデスクは、セルフサービス パスワード リセット (SSPR) を使用してパスワードをリセットするようユーザーに依頼するか、ユーザーの代わりにパスワードをリセットすることができます。 自動修復を行うには、Microsoft Graph API を使用するか、PowerShell を使用して、ユーザーのパスワードの変更、SSPR の強制、サインイン セッションの取り消し、またはユーザー アカウントの一時的な無効化を行うスクリプトを作成します。

Microsoft Entra ID P2 ライセンスを使用したテナントのリスクの修復

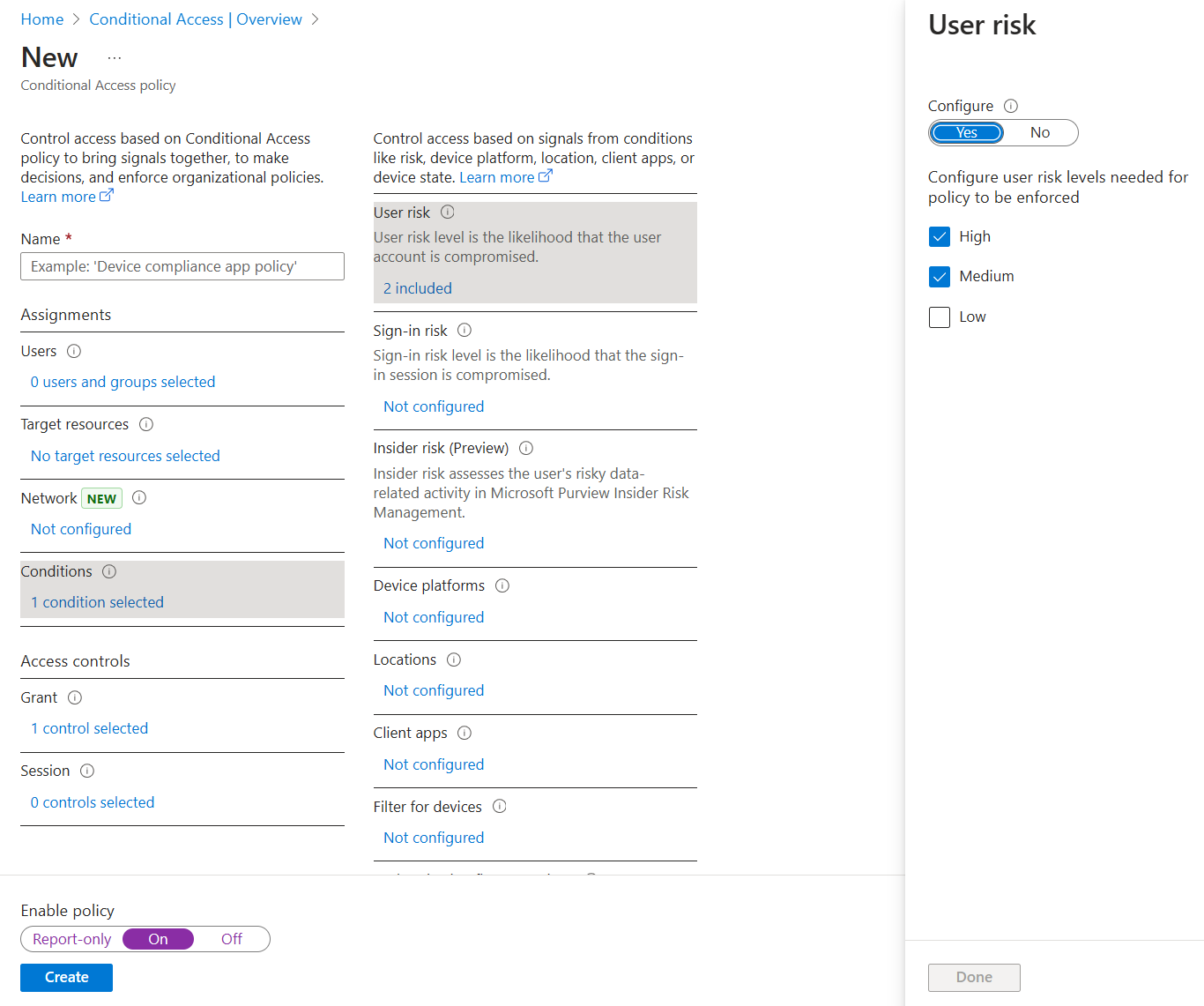

Microsoft Entra ID P2 ライセンスを持つテナントでは、Microsoft Entra ID P2 ライセンスのオプションに加えて、リスクベースの条件付きアクセス ポリシーを使用してユーザー リスクを自動的に修復できます。

条件>ユーザー リスクの下でユーザー リスクを確認するポリシーを構成します。 リスクが高いユーザーを探して、サインインをブロックするか、パスワードのリセットを要求します。

詳細については、「 サインイン リスクベースの条件付きアクセス ポリシー」を参照してください。

OATH トークン

Microsoft Entra ID では、30 秒または 60 秒ごとにコードを更新する OATH-TOTP SHA-1 トークンの使用をサポートしています。 これらのトークンは、選択したベンダーから購入できます。

OATH TOTP ハードウェア トークンには、通常、トークンで事前にプログラミングされた秘密鍵 (シード) が付属しています。 これらのキーは、次の手順に従って Microsoft Entra ID に入力する必要があります。 秘密鍵は 128 文字に制限されていて、すべてのトークンと互換性があるとは限りません。 秘密鍵には、 a から z または A から Z の文字と 1 から 7 の数字のみを含めることができます。 Base32 でエンコードする必要があります。

再シードできるプログラミング可能な OATH TOTP ハードウェア トークンは、ソフトウェア トークンのセットアップ フローで Microsoft Entra ID に設定することもできます。

OATH ハードウェア トークンはパブリック プレビュー段階でサポートされています。 プレビューの詳細については、「 Microsoft Azure プレビューの追加使用条件」を参照してください。

トークンを取得した後は、コンマ区切り値 (CSV) ファイル形式でアップロードする必要があります。 次の例に示すように、UPN、シリアル番号、秘密鍵、期間、製造元、モデルを含めてください。

upn,serial number,secret key,time interval,manufacturer,model

[email protected],1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

メモ

CSV ファイルにヘッダー行が含まれていることを確認します。

- Microsoft Entra 管理センターにグローバル管理者としてサインインします。

- Entra ID>Multifactor authentication>OATH トークンに移動し、CSV ファイルをアップロードします。

CSV ファイルのサイズによって異なりますが、この処理には数分間かかることがあります。 [ 最新の情報に更新] を選択して状態を取得します。 ファイルにエラーがある場合、それが一覧表示された CSV ファイルをダウンロードできます。 ダウンロードした CSV ファイル内のフィールド名は、アップロードされたバージョンとは異なります。

エラーに対処した後、管理者はトークンの [アクティブ化 ] を選択し、トークンに表示される OTP を入力することで、各キーをアクティブ化できます。

ユーザーは、最大 5 つの OATH ハードウェア トークンまたはいつでも使用されるように構成された認証アプリケーション (Microsoft Authenticator アプリなど) を組み合わせることもできます。

重要

各トークンを 1 人のユーザーのみに割り当てるようにしてください。 今後、セキュリティ リスクを防ぐために、複数のユーザーに 1 つのトークンを割り当てるサポートが停止されます。

電話の設定

ユーザーが MFA プロンプトの電話を受ける場合は、発信者番号や音声案内など、ユーザーのエクスペリエンスを構成できます。

北米では、MFA 発信者番号を構成していない場合、Microsoft からの音声通話は次の番号から発信されます。 迷惑メール フィルターを使用しているユーザーは、これらの番号を除外する必要があります。

既定の数値: +1 (855) 330-8653、 +1 (855) 336-2194、 +1 (855) 341-5605

次の表に、さまざまな国/地域の数値を示します。

| 国/地域 | 番号 |

|---|---|

| オーストリア | +43 6703062076 |

| バングラデシュ | +880 9604606026 |

| 中国 | +44 1235619418, +44 1235619536, +44 1235619537, +44 1235619538, +44 1235619539, +44 1235619535, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| クロアチア | +385 15507766 |

| エクアドル | +593 964256042 |

| エストニア | +372 6712726 |

| フランス | +33 744081468 |

| ガーナ | +233 308250245 |

| ギリシャ | +30 2119902739 |

| グアテマラ | +502 23055056 |

| 香港特別行政区 | +852 25716964 |

| インド | +91 3371568300、+91 1205089400、+91 4471566601、+91 2271897557、+91 1203524400、+91 3335105700、+91 2235544120、+91 4435279600 |

| ヨルダン | +962 797639442 |

| ケニア | +254 709605276 |

| オランダ | +31 202490048 |

| ナイジェリア | +234 7080627886 |

| パキスタン | +92 4232618686, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| ポーランド | +48 699740036 |

| サウジアラビア | +966 115122726 |

| 南アフリカ | +27 872405062 |

| スペイン | +34 913305144 |

| スリランカ | +94 117750440 |

| スウェーデン | +46 701924176 |

| 台湾 | +886 277515260、+886 255686508 |

| トルコ | +90 8505404893 |

| ウクライナ | +380 443332393 |

| アラブ首長国連邦 | +971 44015046 |

| ベトナム | +84 2039990161 |

メモ

公衆電話網経由で Microsoft Entra 多要素認証の電話がかけられた場合、発信者番号をサポートしていない通信事業者を通じてルーティングされることがあります。 このため、発信者番号は、Microsoft Entra 多要素認証が常にそれを送信しているにもかかわらず保証されません。 このことは、Microsoft Entra 多要素認証から提供される電話とテキスト メッセージの両方に当てはまります。 テキスト メッセージが Microsoft Entra 多要素認証からのであることを検証する必要がある場合は、「 メッセージの送信に使用される短いコード」を参照してください。

独自の発信者番号を構成するには、次の手順を実行します。

- Entra ID>Multifactor authentication>Phone 呼び出しの設定に移動します。

- MFA 発信者番号を、ユーザーが自分の電話で表示する番号に設定します。 米国ベースの番号だけを使用できます。

- [保存] を選択します。

メモ

公衆電話網経由で Microsoft Entra 多要素認証の電話がかけられた場合、発信者番号をサポートしていない通信事業者を通じてルーティングされることがあります。 このため、発信者番号は、Microsoft Entra 多要素認証が常にそれを送信しているにもかかわらず保証されません。 このことは、Microsoft Entra 多要素認証から提供される電話とテキスト メッセージの両方に当てはまります。 テキスト メッセージが Microsoft Entra 多要素認証からのであることを検証する必要がある場合は、「 メッセージの送信に使用される短いコード」を参照してください。

カスタム音声メッセージ

Microsoft Entra 多要素認証では、独自の録音や案内を使用できます。 これらのメッセージは、既定の Microsoft の録音に加えて使用するか、その代わりに使用できます。

開始する前に、次の制限に注意してください。

- サポートされているファイルの形式は .wav と .mp3 です。

- ファイル サイズの上限は 1 MB です。

- 認証メッセージは、20 秒より短くする必要があります。 20 秒より長いメッセージの場合は、確認に失敗する可能性があります。 メッセージが終わる前にユーザーが応答しない場合、確認がタイムアウトになります。

カスタム メッセージ言語の動作

カスタム音声メッセージがユーザーに再生されるときのメッセージの言語は、次の要因によって決まります。

- ユーザーの言語。

- ユーザーのブラウザーで検出された言語。

- 他の認証シナリオでは、異なる動作になる可能性があります。

- 使用できるカスタム メッセージの言語。

- この言語は、カスタム メッセージが追加されるときに管理者が選択します。

たとえば、カスタム メッセージが 1 つしかなく、それがドイツ語である場合は、次のようになります。

- ドイツ語で認証されたユーザーには、カスタムのドイツ語のメッセージが聞こえます。

- 英語で認証されたユーザーには、標準の英語メッセージが聞こえます。

カスタム音声メッセージの既定値

次のサンプル スクリプトを使用すると、独自のカスタム メッセージを作成できます。 これらのフレーズは、独自のカスタム メッセージを構成しない場合の既定値です。

| メッセージ名 | スクリプト |

|---|---|

| 認証成功 | サインインの確認が完了しました。 ご利用いただきありがとうございます。 |

| 内線接続用 | Microsoft のサインイン確認システムをご利用いただきありがとうございます。 シャープを押して、次の操作に進んでください。 |

| アクティブ化 | Microsoft のサインイン確認システムをご利用いただきありがとうございます。 確認を完了するために、シャープを押してください。 |

| 認証拒否後の再試行 | 確認は拒否されました。 |

| 再試行 (標準) | Microsoft のサインイン確認システムをご利用いただきありがとうございます。 確認を完了するために、シャープを押してください。 |

| 案内 (標準) | Microsoft のサインイン確認システムをご利用いただきありがとうございます。 確認を完了するために、シャープを押してください。 |

| 案内 (PIN) | Microsoft のサインイン確認システムをご利用いただきありがとうございます。 確認を完了するために、PIN を入力してから、シャープを押してください。 |

| 再試行 (PIN) | Microsoft のサインイン確認システムをご利用いただきありがとうございます。 確認を完了するために、PIN を入力してから、シャープを押してください。 |

| 内線番号ダイヤル後 | 既にこの内線番号に接続済みの場合は、シャープを押して、次の操作に進んでください。 |

| 認証拒否 | 申し訳ございません。ただ今、サインインすることができません。 後でもう一度やり直してください。 |

| アクティブ化の案内 (標準) | Microsoft のサインイン確認システムをご利用いただきありがとうございます。 確認を完了するために、シャープを押してください。 |

| アクティブ化の再試行 (標準) | Microsoft のサインイン確認システムをご利用いただきありがとうございます。 確認を完了するために、シャープを押してください。 |

| アクティブ化の案内 (PIN) | Microsoft のサインイン確認システムをご利用いただきありがとうございます。 確認を完了するために、PIN を入力してから、シャープを押してください。 |

| 内線番号ダイヤル前 | Microsoft のサインイン確認システムをご利用いただきありがとうございます。 この電話を次の内線番号 <内線番号> に転送してください。 |

カスタム メッセージを設定する

独自のカスタム メッセージを使用するには、次の手順を実行します。

- Entra ID>Multifactor authentication>Phone 呼び出しの設定に移動します。

- [ あいさつの追加] を選択します。

- あいさつ (標準) や認証成功など、あいさつの種類を選択します。

- 言語を選択 します。 カスタム メッセージ言語の動作については、前のセクションを参照してください。

- アップロードする .mp3 または .wav サウンド ファイルを参照して、選択します。

- [ 追加] を選択し、[ 保存] を選択します。

MFA サービスの設定

サービス設定には、アプリのパスワード、信頼できる IP、認証オプション、信頼済みデバイスでの多要素認証の記憶などの設定があります。 これは、従来のポータルです。

Microsoft Entra 管理センターからサービス設定にアクセスするには、Entra ID>Multifactor 認証>作業の開始>構成>追加のクラウドベースの MFA 設定に移動します。 ウィンドウまたはタブが開き、追加のサービス設定のオプションが表示されます。

信頼できる IP

場所の条件は、IPv6 のサポートやその他の機能強化により、条件付きアクセスを使用して MFA を構成するための推奨される方法です。 場所の条件の詳細については、「 条件付きアクセス ポリシーでの場所の条件の使用」を参照してください。 場所を定義し、条件付きアクセス ポリシーを作成する手順については、「 条件付きアクセス: 場所によるアクセスをブロックする」を参照してください。

Microsoft Entra 多要素認証の信頼できる IP 機能では、定義済みの IP アドレス範囲からサインインするユーザーに対する MFA プロンプトもバイパスされます。 オンプレミス環境の信頼できる IP の範囲を設定できます。 ユーザーがこれらの場所のいずれかにいる場合、Microsoft Entra 多要素認証プロンプトは表示されません。 信頼できる IP 機能には、Microsoft Entra ID P1 エディションが必要です。

メモ

信頼できる IP には、MFA Server を使用する場合にのみ、プライベート IP 範囲を含めることができます。 クラウドベースの Microsoft Entra 多要素認証では、パブリック IP アドレス範囲のみを使用できます。

IPv6 範囲は、 名前付き場所でサポートされています。

組織がオンプレミスのアプリケーションに MFA を提供するために NPS 拡張機能をデプロイしている場合は、ソース IP アドレスが常に認証が試行される NPS サーバーとして表示されます。

| Microsoft Entra テナントの種類 | 信頼できる IP 機能のオプション |

|---|---|

| マネージド | 特定の IP アドレスの範囲: 管理者は、会社のイントラネットからサインインするユーザーに対して多要素認証をバイパスできる IP アドレスの範囲を指定します。 最大 50 件の信頼できる IP 範囲を構成できます。 |

| フェデレーション |

すべてのフェデレーション ユーザー: 組織内からサインインするすべてのフェデレーション ユーザーは、多要素認証をバイパスできます。 ユーザーは、Active Directory フェデレーション サービス (AD FS) によって発行される要求を使用して認証をバイパスします。 特定の IP アドレスの範囲: 管理者は、会社のイントラネットからサインインするユーザーに対して多要素認証をバイパスできる IP アドレスの範囲を指定します。 |

信頼できる IP のバイパスは、会社のイントラネット内からのみ機能します。 [すべてのフェデレーション ユーザー] オプションを選択し、ユーザーが会社のイントラネットの外部からサインインする場合、ユーザーは多要素認証を使用して認証する必要があります。 ユーザーが AD FS 要求を提示している場合でもプロセスは同じです。

メモ

テナントでユーザーごとの MFA ポリシーと条件付きアクセス ポリシーの両方が構成されている場合は、条件付きアクセス ポリシーに信頼できる IP を追加し、MFA サービスの設定を更新する必要があります。

企業ネットワーク内のユーザー エクスペリエンス

信頼できる IP 機能が無効な場合、ブラウザーのフローでは多要素認証が必要です。 以前のリッチ クライアント アプリケーションではアプリ パスワードが必要です。

信頼できる IP が使われる場合、ブラウザーのフローで多要素認証は不要です。 ユーザーがアプリ パスワードを作成していない場合は、以前のリッチ クライアント アプリケーションにアプリ パスワードは不要です。 アプリ パスワードを使用している場合は、パスワードが必要です。

企業ネットワーク外のユーザー エクスペリエンス

信頼できる IP が定義されているかどうかに関係なく、ブラウザーのフローで多要素認証が必要です。 以前のリッチ クライアント アプリケーションではアプリ パスワードが必要です。

条件付きアクセスを使用したネームド ロケーションの有効化

条件付きアクセス規則を利用すると、次のステップを使用してネームド ロケーションを定義できます。

- Microsoft Entra 管理センターに、少なくとも条件付きアクセス管理者としてサインインします。

- Entra ID>Conditional Access>名前付きの場所を参照する。

- [ 新しい場所] を選択します。

- 場所の名前を入力します。

- [ 信頼できる場所としてマークする] を選択します。

- お使いの環境の IP 範囲を CIDR 表記で入力します。 たとえば、 40.77.182.32/27 などです。

- [作成]を選択します。

条件付きアクセスを使用して信頼できる IP 機能を有効化する

条件付きアクセス ポリシーを使用して信頼できる IP を有効にするには、次のステップを実行します。

Microsoft Entra 管理センターに、少なくとも条件付きアクセス管理者としてサインインします。

Entra ID>Conditional Access>名前付きの場所を参照する。

[ 多要素認証の信頼できる IP の構成] を選択します。

[ サービス設定] ページの [ 信頼できる IP] で、次のいずれかのオプションを選択します。

イントラネットから送信されたフェデレーション ユーザーからの要求の場合: このオプションを選択するには、チェック ボックスをオンにします。 企業ネットワークからサインインするすべてのフェデレーション ユーザーは、AD FS によって発行される要求を使って多要素認証をバイパスします。 イントラネットの要求を適切なトラフィックに追加する規則が AD FS にあることを確認します。 規則が存在しない場合は、AD FS で次の規則を作成します。

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);メモ

[ イントラネット上のフェデレーション ユーザーからの要求に対する多要素認証をスキップ する] オプションは、場所の条件付きアクセスの評価に影響します。 insidecorporatenetwork 要求を含む要求は、そのオプションが選択されている場合、信頼できる場所からの要求として扱われます。

パブリック IP の特定の範囲からの要求の場合: このオプションを選択するには、テキスト ボックスに CIDR 表記で IP アドレスを入力します。

- xxx.xxx.xxx.1 ~ xxx.xxx.xxx.254 の範囲にある IP アドレスの場合は、xxx.xxx.xxx.0/24 のような表記を使用します。

- 1 つの IP アドレスには、 xxx.xxx.xxx.xxx/32 などの表記を使用します。

- 最大で 50 の IP アドレス範囲を入力します。 これらの IP アドレスからサインインしたユーザーは、多要素認証をバイパスします。

[保存] を選択します。

サービス設定を使用して信頼できる IP 機能を有効化する

条件付きアクセス ポリシーを使って信頼できる IP を有効にしない場合は、次の手順に従って、Microsoft Entra 多要素認証のサービス設定を構成できます。

少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

Entra ID>Multifactor 認証>追加クラウドベースの MFA 設定に移動します。

[ サービス設定 ] ページの [ 信頼できる IP] で、次のオプションのいずれかまたは両方を選択します。

イントラネット上のフェデレーション ユーザーからの要求の場合: このオプションを選択するには、チェック ボックスをオンにします。 企業ネットワークからサインインするすべてのフェデレーション ユーザーは、AD FS によって発行される要求を使って多要素認証をバイパスします。 イントラネットの要求を適切なトラフィックに追加する規則が AD FS にあることを確認します。 規則が存在しない場合は、AD FS で次の規則を作成します。

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);指定した範囲の IP アドレス サブネットからの要求の場合: このオプションを選択するには、テキスト ボックスに CIDR 表記で IP アドレスを入力します。

- xxx.xxx.xxx.1 ~ xxx.xxx.xxx.254 の範囲にある IP アドレスの場合は、xxx.xxx.xxx.0/24 のような表記を使用します。

- 1 つの IP アドレスには、 xxx.xxx.xxx.xxx/32 などの表記を使用します。

- 最大で 50 の IP アドレス範囲を入力します。 これらの IP アドレスからサインインしたユーザーは、多要素認証をバイパスします。

[保存] を選択します。

検証方法

サービス設定ポータルでユーザーが使用できる検証方法を選択できます。 ユーザーは、自分のアカウントを Microsoft Entra 多要素認証に登録するときに、有効にしたオプションから優先する検証方法を選びます。 ユーザー登録プロセスのガイダンスについては、「 多要素認証用にアカウントを設定する」を参照してください。

重要

2023 年 3 月に、レガシ多要素認証とセルフサービス パスワード リセット (SSPR) ポリシーでの認証方法の管理の廃止を発表しました。 2025 年 9 月 30 日より、これらのレガシ MFA および SSPR ポリシーでは認証方法を管理できません。 顧客には、手動移行制御を使用して、非推奨となる日までに認証方法ポリシーに移行することをお勧めします。 移行制御のヘルプについては、「 MFA と SSPR ポリシー設定を Microsoft Entra ID の認証方法ポリシーに移行する方法」を参照してください。

次の検証方法を使用できます。

| メソッド | 説明 |

|---|---|

| 電話の呼び出し | 自動音声通話を行います。 ユーザーは、呼び出しに応答し、電話の # を押して認証を行います。 電話番号は、オンプレミスの Active Directory には同期されません。 |

| 電話へのテキスト メッセージ | 確認コードを含むテキスト メッセージを送信します。 ユーザーは、この確認コードをサインイン インターフェイスに入力するように求められます。 このプロセスを一方向の SMS といいます。 双方向の SMS は、ユーザーが特定のコードを返信する必要があることを意味します。 双方向の SMS は非推奨となり、2018 年 11 月 14 日以降はサポートされなくなります。 管理者は、以前に双方向の SMS を使用していたユーザーに対して別の方法を有効にする必要があります。 |

| モバイル アプリでの通知 | 電話または登録されたデバイスにプッシュ通知が送信されます。 ユーザーは通知を表示し、[ 確認 ] を選択して検証を完了します。 Microsoft Authenticator アプリは、 Windows Phone、 Android、 iOS で使用できます。 |

| モバイル アプリからの確認コードまたはハードウェア トークン | Microsoft Authenticator アプリは、30 秒ごとに新しい OATH 確認コードを生成します。 ユーザーは確認コードをサインイン インターフェイスに入力します。 Microsoft Authenticator アプリは、 Windows Phone、 Android、 iOS で使用できます。 |

詳細については、「 Microsoft Entra ID で使用できる認証方法と検証方法」を参照してください。

検証方法を有効または無効にする

検証方法を有効または無効にするには、次の手順を実行します。

- 少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

- Entra ID>Users に移動します。

- [ユーザーごとの MFA] を選択します。

- ページの上部にある [多要素認証 ] で、[ サービス設定] を選択します。

- [ サービス設定 ] ページの [ 確認オプション] で、適切なチェック ボックスをオンまたはオフにします。

- [保存] を選択します。

多要素認証を記憶する

多要素認証の記憶機能を使用すると、MFA を使用してデバイスに正常にサインインした後、ユーザーは指定した日数だけ後続の検証をバイパスできます。 使いやすさを向上させ、ユーザーが指定のデバイスに対して MFA を実行する必要がある回数を最小限に抑えるには、90 日以内の期間を選択します。

重要

アカウントまたはデバイスが侵害された場合、信頼できるデバイスに対する MFA の記憶はセキュリティに影響する可能性があります。 企業アカウントが侵害された場合、または信頼されたデバイスが紛失または盗まれた場合は、 MFA セッションを取り消す必要があります。

取り消し操作により、信頼された状態がすべてのデバイスから失われると、ユーザーは多要素認証を再度実行する必要があります。 また、「 多要素認証の設定を管理する」で示されているように、独自のデバイスで元の MFA 状態を復元するようにユーザーに指示することもできます。

機能のしくみ

多要素認証を記憶する機能は、ユーザーがサインイン時に [X 日を再度要求しない] オプションを選択したときに、ブラウザーに永続的な Cookie を設定します。 この場合、Cookie の有効期限が切れるまでは、同じブラウザーからユーザーが再度 MFA を求められることはありません。 そのユーザーが同じデバイスで異なるブラウザーを開くか、Cookie をクリアした場合は、再度、認証が求められます。

アプリが先進認証をサポートしているかどうかに関係なく、ブラウザー以外のアプリケーションでは 、[X 日を再度要求しない] オプションは表示されません。 これらのアプリでは 、 1 時間ごとに新しいアクセス トークンを提供する更新トークンが使用されます。 更新トークンの検証時に、前回の多要素認証が、指定された日数内に実行されたことが Microsoft Entra ID によって確認されます。

この機能を使用すると、Web アプリでの認証回数 (通常は毎回プロンプトが表示される) が減ります。 より短い期間が構成されている場合、この機能では、先進認証クライアントの認証の回数 (通常は 180 日ごとにプロンプトが表示される) が増える場合があります。 条件付きアクセス ポリシーと組み合わされた場合にも認証数が増える場合があります。

重要

多 要素認証の記憶 機能は、ユーザーが MFA Server またはサード パーティの多要素認証ソリューションを介して AD FS の多要素認証を実行する場合に、AD FS の サインインしたまま にする機能と互換性がありません。

ユーザーが [AD FS で サインイン したままにする] を選択し、デバイスを MFA に対して信頼済みとしてマークした場合、 多要素認証 の日数が経過した後も、ユーザーは自動的に検証されません。 Microsoft Entra ID によって新しい多要素認証を行うように要求されても、AD FS によって多要素認証が再実行されるのではなく、元の MFA 要求と日付を含むトークンが返されます。 "その結果、Microsoft Entra ID と AD FS との間で検証のループが発生します。"

多要素認証の記憶機能は B2B ユーザーと互換性がないため、招待されたテナントにサインインしても B2B ユーザーには表示されません。

多要素認証の記憶機能は、サインイン頻度の条件付きアクセス制御と互換性がありません。 詳細については、「 条件付きアクセスを使用して認証セッション管理を構成する」を参照してください。

多要素認証の記憶を有効にする

ユーザーが MFA の状態を記憶し、プロンプトをバイパスできるオプションを有効にして構成するには、次のステップを実行します。

- 少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

- Entra ID>Users に移動します。

- [ユーザーごとの MFA] を選択します。

- ページの上部にある [多要素認証 ] で、 サービス設定を選択します。

- [サービス設定] ページの [多要素認証を記憶する] で、[信頼できるデバイスでの多要素認証の記憶をユーザーに許可する] を選択します。

- 信頼できるデバイスが多要素認証をバイパスできるようにする日数を設定します。 最適なユーザー エクスペリエンスを実現するには、期間を 90 日以上に延長します。

- [保存] を選択します。

デバイスを信頼済みとマークする

多要素認証の記憶機能を有効にした後、ユーザーは [もう一度要求しない] を選択して、サインイン時にデバイスを信頼済みとしてマークできます。

次のステップ

詳細については、「Microsoft Entra ID で使用できる認証方法と検証方法」を参照してください。