Microsoft Entra Privileged Identity Management (PIM) を使用すると、企業が Microsoft Entra ID や他の Microsoft Online Services (Microsoft 365 や Microsoft Intune など) 内のリソースへの特権アクセスを管理する方法が簡略化されます。

管理者ロールの 資格 が与えられている場合は、特権アクションを実行する必要があるときにロールの割り当てを アクティブにする 必要があります。 たとえば、Microsoft 365 の機能を時々しか管理しないユーザーは、組織の特権ロール管理者によって永続的な全体管理者には設定されない可能性があります。このロールは他のサービスにも影響を与えるからです。 その代わりに、Exchange Online 管理者などの Microsoft Entra ロールが割り当てられます。 その特権が必要になった時点で、そのロールのアクティブ化を要求でき、その後、事前に定義された時間だけ管理者として制御できます。

この記事は、Privileged Identity Management で自分の Microsoft Entra ロールをアクティブ化する必要のある管理者を対象としています。 どのユーザーも特権ロール管理者 (PRA) ロールを持たずに PIM を通じて必要なロールの要求を送信できますが、組織内の他のユーザーへのロールの割り当ておよび管理を行うには、このロールが必要です。

重要

ロールがアクティブ化されると、そのロールのアクティブな割り当てが Microsoft Entra PIM によって一時的に追加されます。 アクティブな割り当てが Microsoft Entra PIM によって数秒以内に作成されます (ユーザーがロールに割り当てられます)。 非アクティブ化が (手動またはアクティブ化の有効期限により) 発生する場合も、アクティブな割り当てが Microsoft Entra PIM によって数秒以内に削除されます。

アプリケーションへのアクセスは、ユーザーが持っているロールに基づいて許可される場合があります。 状況によっては、ロールがユーザーに割り当てられたり削除されたりしたことがアプリケーション アクセスにすぐに反映されない場合があります。 ユーザーがロールを持っていないということがアプリケーションによって以前にキャッシュされている場合、ユーザーがアプリケーションにもう一度アクセスしようとしても、アクセスできない可能性があります。 同様に、ユーザーがロールを持っているということがアプリケーションによって以前にキャッシュされている場合、ロールが非アクティブ化されていても、ユーザーは引き続きアクセスできる可能性があります。 特定の状況は、アプリケーションのアーキテクチャによって異なります。 一部のアプリケーションでは、サインアウトしてから再びサインインすると、アクセスの追加または削除を反映するのに役立つ場合があります。

重要

管理ロールをアクティブ化するユーザーがモバイル デバイス上のMicrosoft Teamsにサインインしている場合は、Teams アプリから、"Open Teams to continue receiving notifications for <email address>"、または "<email address> needs to see notifications" という通知を受け取ります。 ユーザーが通知を受け取り続けるには、Teams アプリを開く必要があります。 この動作は設計によるものです。

前提条件

ロールのアクティブ化

Microsoft Entra ロールを引き受ける必要がある場合は、Privileged Identity Management で [マイ ロール ] を開いてアクティブ化を要求できます。

注

Azure mobile app (iOS と Android) で、Microsoft Entra ID と Azure リソースのロール用に、PIM を利用できるようになりました。 対象となる割り当てを簡単にアクティブにしたり、有効期限が切れたものの更新を要求したり、保留されている要求の状態を確認したりできます。 続きを読む

対象となるロールの割り当てを持つユーザーとして

Microsoft Entra 管理センターにサインインします。 ID ガバナンス>Privileged Identity Management>My ロールを参照します。 ダッシュボードに Privileged Identity Management タイルを追加する方法については、「 Privileged Identity Management の使用を開始する」を参照してください。

Microsoft Entra ロールを選択すると、対象となる Microsoft Entra ロールの一覧が表示されます。

![アクティブ化できるロールが表示されている [自分のロール] ページ](media/pim-how-to-activate-role/my-roles.png)

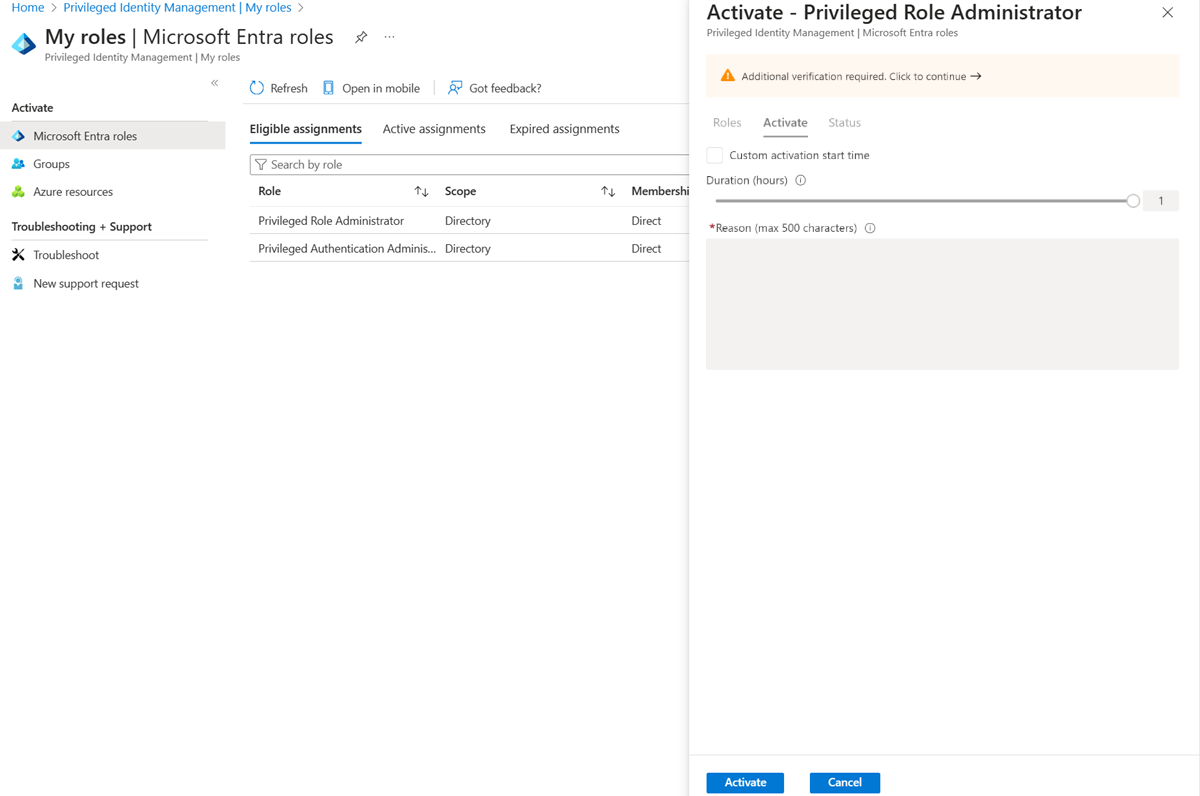

Microsoft Entra ロールの一覧で、アクティブ化するロールを見つけます。

[アクティブ化] を選択して [アクティブ化] ウィンドウを開きます。

[ 追加の確認が必要] を選択し、指示に従ってセキュリティ検証を提供します。 認証が要求されるのは、各セッションにつき 1 回だけです。

多要素認証の後、 続行する前に [アクティブ化] を選択します。

スコープを縮小して指定する場合は、[ スコープ ] を選択してフィルター ウィンドウを開きます。 [フィルター] ペインでは、アクセス権が必要な Microsoft Entra リソースを指定できます。 必要最低限のリソースに対するアクセスを要求することをお勧めします。

必要に応じて、カスタムのアクティブ化開始時刻を指定します。 Microsoft Entra ロールは、選択した時刻になるとアクティブになります。

[ 理由 ] ボックスに、アクティブ化要求の理由を入力します。

[アクティブ化] を選択します。

アクティブ化するために ロールに承認が必要 な場合は、要求が承認待ちであることを通知する通知がブラウザーの右上隅に表示されます。

Microsoft Graph API を使用してロールをアクティブにする

PIM 用の Microsoft Graph API の詳細については、「 特権 ID 管理 (PIM) API を使用したロール管理の概要」を参照してください。

アクティブにできる、資格のあるロールをすべて取得する

ユーザーがグループ メンバーシップを使用して自分のロールの適格性を取得した場合、この Microsoft Graph 要求では適格性は返されません。

HTTP 要求

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests/filterByCurrentUser(on='principal')HTTP 応答

領域を節約するために、あるロールの応答のみが表示されていますが、アクティブにできる、資格のあるロールの割り当てすべてが一覧表示されます。

{ "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#Collection(unifiedRoleEligibilityScheduleRequest)", "value": [ { "@odata.type": "#microsoft.graph.unifiedRoleEligibilityScheduleRequest", "id": "50d34326-f243-4540-8bb5-2af6692aafd0", "status": "Provisioned", "createdDateTime": "2022-04-12T18:26:08.843Z", "completedDateTime": "2022-04-12T18:26:08.89Z", "approvalId": null, "customData": null, "action": "adminAssign", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "appScopeId": null, "isValidationOnly": false, "targetScheduleId": "50d34326-f243-4540-8bb5-2af6692aafd0", "justification": "Assign Attribute Assignment Admin eligibility to myself", "createdBy": { "application": null, "device": null, "user": { "displayName": null, "id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" } }, "scheduleInfo": { "startDateTime": "2022-04-12T18:26:08.8911834Z", "recurrence": null, "expiration": { "type": "afterDateTime", "endDateTime": "2024-04-10T00:00:00Z", "duration": null } }, "ticketInfo": { "ticketNumber": null, "ticketSystem": null } } ] }正当な理由を指定してロールの適格性を自分でアクティブにする

HTTP 要求

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests { "action": "selfActivate", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs", "scheduleInfo": { "startDateTime": "2022-04-14T00:00:00.000Z", "expiration": { "type": "AfterDuration", "duration": "PT5H" } }, "ticketInfo": { "ticketNumber": "CONTOSO:Normal-67890", "ticketSystem": "MS Project" } }HTTP 応答

HTTP/1.1 201 Created Content-Type: application/json { "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity", "id": "911bab8a-6912-4de2-9dc0-2648ede7dd6d", "status": "Granted", "createdDateTime": "2022-04-13T08:52:32.6485851Z", "completedDateTime": "2022-04-14T00:00:00Z", "approvalId": null, "customData": null, "action": "selfActivate", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "appScopeId": null, "isValidationOnly": false, "targetScheduleId": "911bab8a-6912-4de2-9dc0-2648ede7dd6d", "justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs", "createdBy": { "application": null, "device": null, "user": { "displayName": null, "id": "071cc716-8147-4397-a5ba-b2105951cc0b" } }, "scheduleInfo": { "startDateTime": "2022-04-14T00:00:00Z", "recurrence": null, "expiration": { "type": "afterDuration", "endDateTime": null, "duration": "PT5H" } }, "ticketInfo": { "ticketNumber": "CONTOSO:Normal-67890", "ticketSystem": "MS Project" } }

アクティブ化要求の状態を表示する

保留中のアクティブ化要求の状態を表示することができます。

Microsoft Entra 管理センターに、少なくとも特権ロール管理者としてサインインします。

ID ガバナンス>Privileged Identity Management>My 要求を参照します。

[ 自分の要求 ] を選択すると、Microsoft Entra ロールと Azure リソース ロールの要求の一覧が表示されます。

右にスクロールして [ 要求の状態] 列を表示します。

新しいバージョンの保留要求をキャンセルする

承認が要求されるロールのアクティブ化を必要としない場合、保留中の要求をいつでもキャンセルできます。

Microsoft Entra 管理センターに、少なくとも特権ロール管理者としてサインインします。

ID ガバナンス>Privileged Identity Management>My 要求を参照します。

取り消すロールについては、[ キャンセル ] リンクを選択します。

[キャンセル] を選択すると、要求が取り消されます。 ロールをもう一度アクティブにするには、新しいアクティブ化要求を送信する必要があります。

![[キャンセル] アクションが強調表示された [自分の要求] リスト](media/pim-resource-roles-activate-your-roles/resources-my-requests-cancel.png)

ロールの割り当てを非アクティブ化する

ロールの割り当てがアクティブになると、PIM ポータルにロールの割り当ての 非アクティブ化 オプションが表示されます。 また、アクティブ化してから 5 分以内にロールの割り当てを非アクティブ化することはできません。

Azure mobile app を使用して PIM のロールをアクティブにする

Microsoft Entra ID と Azure リソース ロール モバイル アプリ (iOS と Android の両方) で、PIM を利用できるようになりました。

注

サインインしているユーザーがアプリ内でこれを使用するには、アクティブな Premium P2 または EMS E5 ライセンスが必要です。

対象となる Microsoft Entra ロールの割り当てをアクティブにするには、まず Azure モバイル アプリ (iOS | Android) をダウンロードします。 [Privileged Identity Management] > [マイ ロール] > [Microsoft Entra ロール] から [モバイルで開く] を選んで、アプリをダウンロードすることもできます。

Azure mobile app を開いてサインインします。 [Privileged Identity Management] カードを選択し、[My Microsoft Entra roles]\(マイ Microsoft Entra ロール\) を選択して、対象となるロールとアクティブなロールの割り当てを表示します。

ロールの割り当てを選択し、ロールの割り当ての詳細で [ アクション] > [アクティブ化 ] をクリックします。 アクティブにして必要な詳細を入力する手順を完了した後、下部にある [アクティブ化] をクリックします。

[ My Microsoft Entra roles]\(マイ Microsoft Entra ロール\) で、アクティブ化要求の状態とロールの割り当てを表示します。

![[自分の要求] のスクリーンショット - 保留中の要求を示す Microsoft Entra ID ページ](media/pim-how-to-activate-role/my-requests-page.png)